Opiniones de los lectores

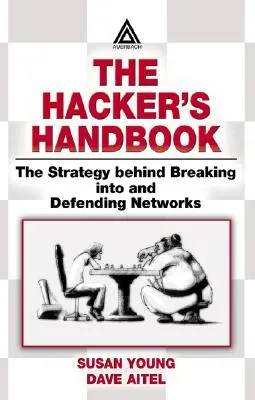

Resumen:El Manual del Hacker ofrece una cobertura exhaustiva de la piratería informática, la seguridad y las herramientas necesarias para defenderse de las ciberamenazas. Ofrece ideas prácticas, información organizada y una comprensión de las estrategias de ataque. Aunque el libro ha sido elogiado por su profundidad y utilidad, algunos usuarios han encontrado que su calidad de impresión es deficiente y han señalado que se centra en tecnologías obsoletas.

Ventajas:Cobertura completa de temas de hacking y seguridad, conocimientos prácticos, información bien organizada, incluye estrategias de ataque y herramientas de defensa, adecuado tanto para principiantes como para usuarios avanzados.

Desventajas:La calidad de impresión es deficiente, con las páginas demasiado juntas, algunos contenidos están desfasados (por ejemplo, se centra en los exploits de Windows 2000), puede que no satisfaga las expectativas de todos los lectores.

(basado en 6 opiniones de lectores)

Título original:

The Hacker's Handbook: The Strategy Behind Breaking Into and Defending Networks

Contenido del libro:

El manual del hacker: The Strategy Behind Breaking Into and Defending Networks, se adelanta al resto de libros sobre seguridad digital al revelar los aspectos técnicos de la piratería informática menos comprendidos por los administradores de redes. Esto se consigue analizando los temas a través de una dicotomía hacking/seguridad que detalla las maniobras de hacking y las defensas en el mismo contexto. Los capítulos se organizan en torno a componentes técnicos específicos y tareas administrativas, proporcionando una base teórica que prepara a los defensores de la red para las siempre cambiantes y creativas herramientas y técnicas de los intrusos.

Este libro se divide en tres partes. La Parte I introduce conceptos de programación, protocolos y ataques. La Parte II aborda las áreas temáticas (protocolos, servicios, tecnologías, etc. ) que pueden ser vulnerables. La Parte III detalla las actividades de consolidación que los hackers pueden utilizar tras la penetración.

Cada sección proporciona una «ruta» a sitios web sobre piratería y seguridad y a otros recursos que complementan el contenido existente. La referencia a estos recursos complementarios y constantemente actualizados garantiza que este volumen siga siendo oportuno y duradero. Al informar a los profesionales de TI sobre cómo pensar como hackers, este libro constituye una valiosa arma en la lucha por proteger los activos digitales.