Opiniones de los lectores

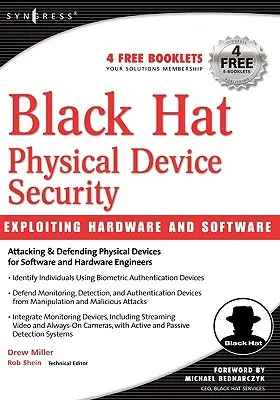

Resumen:El objetivo del libro es proporcionar una comprensión más profunda de los conceptos de seguridad, cuestionando las ideas erróneas más comunes y haciendo hincapié en la importancia de la confianza y la validación en el diseño de la seguridad. Mientras que algunos críticos encuentran información y puntos de vista valiosos, otros critican el libro por su título engañoso, la mala redacción y la falta de enfoque en temas de seguridad de hardware hasta capítulos posteriores.

Ventajas:⬤ Ofrece una gran información para los profesionales de la seguridad

⬤ proporciona una perspectiva más amplia sobre los conceptos erróneos de seguridad

⬤ hace hincapié en la importancia de la confianza, la validación y la minimización de los supuestos en la seguridad

⬤ incluye discusiones perspicaces sobre los dispositivos de seguridad, especialmente los controles biométricos.

⬤ No proporciona la cobertura esperada de los sistemas de alarma y la seguridad del control de acceso físico

⬤ adopta un enfoque de alto nivel que puede no satisfacer las expectativas de los lectores

⬤ mala calidad de redacción con errores

⬤ carece de estructura y enfoque lógicos

⬤ el material técnico relevante se presenta de manera deficiente y sólo se encuentra hacia el final

⬤ en general, algunos revisores consideran que no logra enseñar conceptos útiles de manera efectiva.

(basado en 5 opiniones de lectores)

Contenido del libro:

Black Hat, Inc. es el principal proveedor mundial de formación, consultoría y conferencias sobre seguridad. En Black Hat Physical Device Security: Exploiting Hardware and Software, los expertos de Black Hat muestran a los lectores los tipos de ataques que se pueden realizar a dispositivos físicos como detectores de movimiento, sistemas de videovigilancia y circuito cerrado, sistemas de autenticación, dispositivos de huellas dactilares y de voz, escáneres de retina, etc.

Los Black Hat Briefings que se celebran cada año en Las Vegas, Washington DC, Ámsterdam y Singapur sacan a la luz continuamente las mayores amenazas para la ciberseguridad y ofrecen a los responsables de las mentes informáticas técnicas defensivas de vanguardia. No existen libros que muestren a los profesionales de la seguridad y las redes cómo proteger los dispositivos físicos de seguridad. Este libro único proporciona instrucciones paso a paso para evaluar la vulnerabilidad de un dispositivo de seguridad, como un escáner de retina, ver cómo podría verse comprometido y tomar medidas de protección. El libro abarca tanto el dispositivo en sí como el software que lo ejecuta. A modo de ejemplo, un escáner de huellas dactilares que permite conservar en el cristal la huella del pulgar de la última persona podría burlarse presionando un caramelo "gominola" contra el cristal para que el escáner funcione con la última huella que se utilizó en el dispositivo. Este es un ejemplo sencillo de ataque contra un sistema de autenticación física.

⬤ Primer libro de consultores y formadores de seguridad de renombre mundial de Black Hat, Inc.

⬤ Primer libro que detalla métodos para atacar y defender dispositivos de seguridad física.

⬤ Black Hat, Inc. es el principal proveedor mundial de formación, consultoría y conferencias sobre seguridad.